Trik Sederhana Based XSS Attack

Apa itu XSS berbasis DOM??

XSS Berbasis DOM adalah serangan XSS di mana muatan serangan dijalankan sebagai hasil dari modifikasi lingkungan DOM di browser korban yang digunakan oleh skrip sisi klien asli, sehingga kode sisi klien berjalan dengan cara yang "tidak terduga". Artinya, halaman itu sendiri tidak berubah, tetapi kode sisi klien yang terdapat di halaman dijalankan secara berbeda karena modifikasi berbahaya yang telah terjadi di lingkungan DOM.

Di sini kita akan melihat Keycloak <=8.0 — Cross-Site Scripting.

Judul: Keycloak <=8.0 — Skrip Lintas Situs

Deskripsi: Keycloak 8.0 dan sebelumnya berisi kerentanan skrip lintas situs. Penyerang dapat mengeksekusi skrip arbitrer dan dengan demikian mencuri kredensial otentikasi berbasis cookie dan meluncurkan serangan lainnya.

Bagaimana Menemukan dan Mengeksploitasi!?

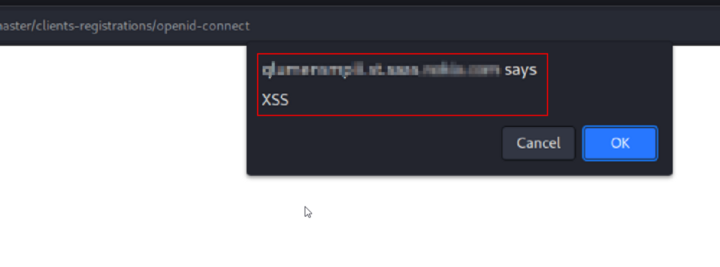

Titik rentan: /auth/realms/master/clients-registrations/openid-connect

Melakukan hal yang sama lagi dan lagi itu membosankan, jadi mari kita otomatisasi!! Buka terminal dan mari temukan beberapa DOM XSS.

Langkah 1: Temukan Subdomain

Langkah 2: Saring yang hidup.

Langkah 3: Uji XSS berbasis DOM yang disebutkan dalam skenario kami. Kami memiliki template di nuclei repository untuk mempermudah pekerjaan kami. Mari kita gunakan itu untuk menghemat waktu dan tenaga kita.

subfinder -d target.com | httpx | nuclei -t kerentanan/lainnya/keycloak-xss.yaml

Langkah 4: Eksploitasi Manuel.

Jalankan Burp suite >> Tangkap titik akhir yang rentan >> Kirim ke repeater >> Ubah permintaan menjadi POST >> tambahkan payload di lingkungan DOM >> Periksa respons di browser >> Amati pop-up.

Muatan: {“<img onerror=confirm('XSS') src/>":1}

Langkah 5: Selesai!!

Semoga artikel ini dapat bermanfaat dan jika ada yang kurang di mengerti silahkan tinggalkan di kolom komentar ya!

Terimakasih.